Volt Typhoon攻击剖析:LOTL与前期隐蔽的艺术

援引:Volt Typhoon 利用“离地生存”技术攻击美国关键基础设施

援引:Volt Typhoon Compromises 30% of Cisco RV320/325 Devices in 37 Days

援引:Threat Brief: Attacks on Critical Infrastructure Attributed to Insidious Taurus (Volt Typhoon)

援引:Will the Real Salt Typhoon Please Stand Up?

LOTL参考:LOLBAS

前言

在APT攻击的演进史中,我们见证了从”重装甲”到”轻骑兵”的战术转变。Volt Typhoon作为这一转变的典型代表,为我们展示了现代高级持续性威胁的新范式:不依赖复杂恶意代码,而是精通”借力打力”的艺术。

本文将深入解析Volt Typhoon的完整攻击体系,**从其标志性的LOTL(Living Off The Land)技术出发,延展到身份滥用、代理隐匿、长期潜伏等核心战术。**同时毕竟是21-24年左右的攻击手法,援引文章也给出了防御方案与具体排查思路,笔者认为亦可以针对给出的方案与排查思路,挖掘更多具有价值的触发点以规避检测。

“草木有本心平常,侠亦折取作剑歌”——系统自带的工具本心平常,但一旦被巧妙运用,便成了最难察觉的武器。

一句话评价

Volt Typhoon 的特色就是 “不写恶意代码,做影子管理员” —— 他们把存在感压到最低,只在身份体系和合法工具里打转,靠“像合法运维一样”的行为实现渗透与控制。

VoltTypoon简介

身份:某国家级APT组织,活动溯源至少 2017 起,目标以 关键基础设施 为主(通信、能源、交通、海事、政府等)。

目的:情报收集、持久潜伏、战时破坏预置。

特殊之处:几乎不使用自研木马/恶意样本,最大限度地降低“特征暴露”,靠 合法工具 + 有效账号 实现持久控制,OPSEC 水平极高。

手法小结(OPSEC 核心技巧)

- Living off the Land (LOTL)

- 大量调用系统自带工具:

wmic、netsh、schtasks、powershell、certutil、rundll32等。 - 通过父子进程链和命令行参数混淆常见恶意行为,让检测难度骤增。

- 凭证与身份滥用

- 窃取或暴力获取有效账户,横向移动全靠“合法凭证”。

- 偏好使用 域用户、服务账号,避免 drop 明显的 implant。

- 利用身份体系(AD、Azure Entra ID、OAuth token)来做持久化与横向。

- 代理链与出网隐匿

- 借助 受感染的 SOHO 路由器、边缘设备搭建代理网络。

- 通信流量伪装成普通用户流量,且跨多个跳点,最终出口可能落在住宅 IP 段。

- C2 模式倾向 低带宽、长连接、非高频交互,降低告警。

- 长期潜伏与静默策略

- 行为非常“节制”:只在有需要时触发动作,避免异常高频命令。

- 横向时优先依赖管理协议(SMB/WMI/WinRM/RDP),最大限度靠“看似正常”的管理员操作。

- 在目标内部维持 数月乃至数年 不被发现。

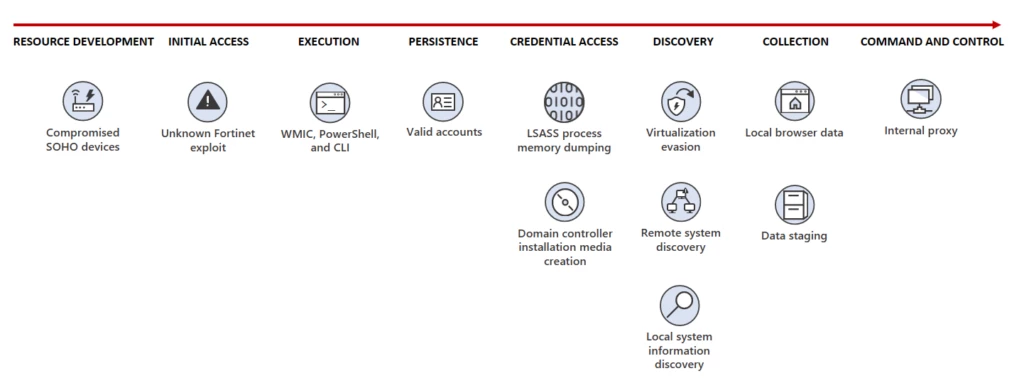

Volt Typhoon 行为建模

Volt Typhoon 自 2021 年中以来一直活跃,其目标是关岛及美国其他地区的关键基础设施组织。此次攻击活动中,受影响的组织涵盖通信、制造、公用事业、交通运输、建筑、海事、政府、信息技术和教育等行业。观察到的行为表明,威胁行为者意图进行攻击活动,并尽可能长时间地保持访问权限而不被发现。

有关 Volt Typhoon 的信息,包括其针对关键基础设施提供商的攻击活动,以及其实现和维持未经授权访问目标网络的策略。由于此活动依赖于有效帐户和“离地攻击”(LOLBins),因此检测和缓解此类攻击可能颇具挑战性。被盗用的帐户必须关闭或更改。

为了实现目标,威胁行为者在此次活动中非常注重隐蔽性,几乎完全依赖于 “离地攻击”技术和实际操作。他们通过命令行发出命令以用于

(1) 收集数据,包括来自本地和网络系统的凭证;

(2) 将数据存入存档文件,以便进行数据泄露;

(3) 使用窃取的有效凭证保持持久性。

此外,Volt Typhoon 还试图通过将流量路由到受感染的小型办公室和家庭办公室 (SOHO) 网络设备(包括路由器、防火墙和 VPN 硬件)来混入正常的网络活动。此外,据观察,他们还使用自定义版本的开源工具通过代理建立命令与控制 (C2) 通道,以进一步降低其隐蔽性。

攻击向量示意图

战前准备

Volt Typhoon 会在入侵前进行广泛的侦察,以了解目标组织的网络架构和操作协议。侦察工作包括识别网络拓扑、安全措施、典型用户行为以及关键网络和 IT 人员。Volt Typhoon 攻击者收集的情报可能会被用来增强其运营安全性。例如,在某些情况下,Volt Typhoon 攻击者可能避免在正常工作时间以外使用已泄露的凭证, 以避免触发异常账户活动的安全警报。

根据行业报告,Volt Typhoon 攻击者**使用 FOFA、Shodan 和 Censys 查询或搜索暴露的基础设施。**在某些情况下,美国情报机构观察到 Volt Typhoon 攻击者在入侵后会将关键网络和 IT 员工的个人电子邮件作为攻击目标。

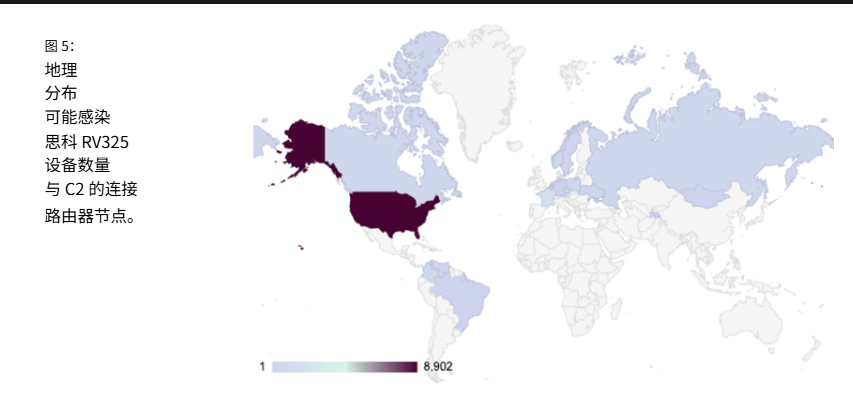

初始访问

Volt Typhoon 通过暴露在公网的 Fortinet FortiGuard 设备初步获得了对目标组织的访问权限。Maybe(0day/泄露口令) 。在后续操作中Volt Typhoon 利用被攻陷的 SOHO 网络边缘设备(包括路由器)构成了一个僵尸网络,通过这些设备进行代理,Volt Typhoon 增强了其运营的隐蔽性并降低了获取基础设施的管理成本

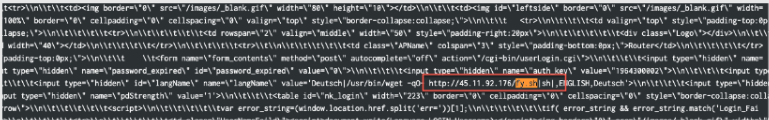

安全公司在扫描前面提到的僵尸网络中的一些思科路由器时发现,这些设备的配置残留里有执行过的 wget 命令,指向一个恶意 IP 地址 45.11.92[.]176,并下载运行了一个叫 fy.sh 的脚本。后续分析确认,这个 IP 曾经是 Volt Typhoon 的有效载荷服务器。

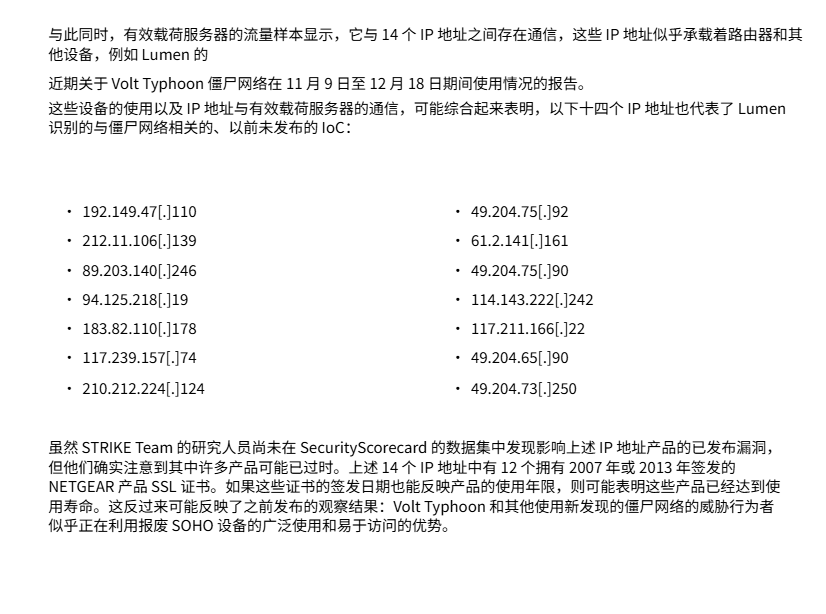

对载荷服务器的流量样本进一步提取分析,可以确定Vault Typhoon 利用即将到达年限的SOHO,Draytek等网络边缘设备作为肉鸡网络作为大跳板代理所有流量

入侵后的活动

一旦 Volt Typhoon 进入目标环境,他们就会开始通过命令行进行实际操作。其中一些命令似乎是探索性或实验性的,因为操作员会反复调整和执行这些命令。

Volt Typhoon 在入侵后活动中很少使用恶意软件。相反,他们依靠“离地攻击”命令来查找系统信息、发现网络上的其他设备并窃取数据。我们将在以下章节中描述他们的活动,包括与凭证访问相关的最具影响力的操作。

Volt Typhoon的隐秘性实现,一项关键策略**包括使用 PowerShell 对 Windows 事件日志执行定向查询,重点关注特定用户和时间段。这些查询有助于将安全事件日志谨慎提取到 .dat 文件中,**从而使 Volt Typhoon 攻击者能够在最大限度地降低检测风险的同时收集关键信息。这种策略将深入的入侵前侦察与细致的入侵后情报收集相结合,凸显了他们复杂而战略性的网络行动方法。

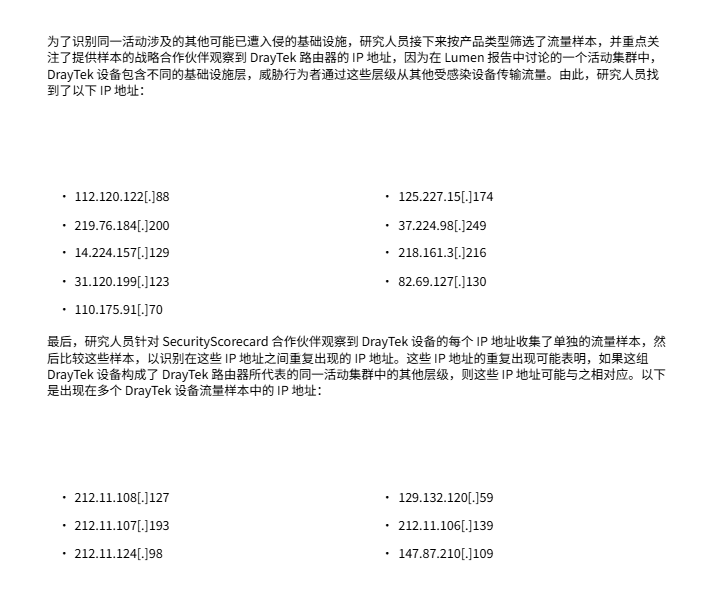

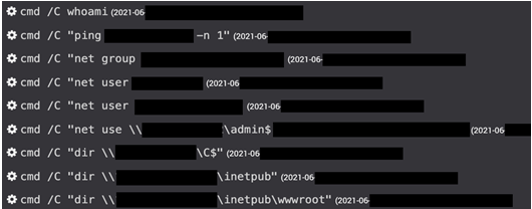

Volt Typhoon 至少使用以下 LOTL 工具和命令来获取系统信息、网络服务、组和用户发现技术:

这个思维和Micro8大佬的目标文件拓宽信息收集有异曲同工之妙

凭证提取与访问

如果 Volt Typhoon 从 Fortinet 设备中窃取的帐户具有特权访问权限,他们会使用该帐户执行以下凭据访问活动。

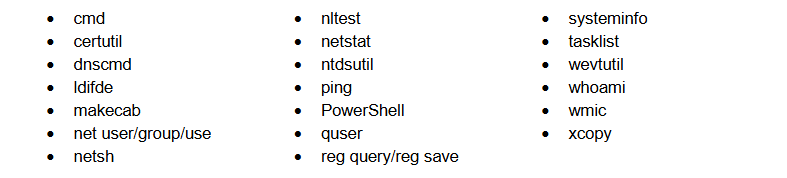

微软已观察到 Volt Typhoon 试图通过本地安全机构子系统服务 (LSASS) 转储凭据。LSASS 进程内存空间包含当前用户操作系统 (OS) 凭据的哈希值。

在LOLBAS中 也有提供类似的攻击向量Payload

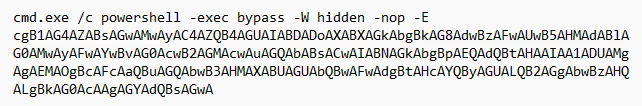

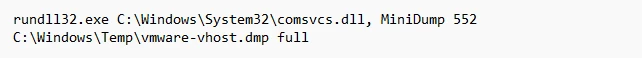

comsvcs.dll dump

命令原文

解码后

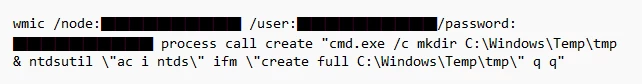

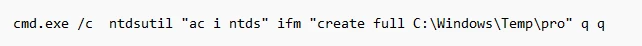

Ntdsutil.exe 创建 ntds.dit

Volt Typhoon 还经常尝试使用命令行工具 *Ntdsutil.exe* **从域控制器(远程或本地)创建安装介质。**这些介质旨在用于安装新的域控制器 。安装介质中的文件包含用户名和密码哈希值,威胁行为者可以离线破解这些哈希值,从而获得有效的域帐户凭据,以便在失去访问权限后重新获得受感染组织的访问权限。

- 远程

- 本地

MRC分析内存数据

据情报显示,Volt Typhoon还会使用合法的非本地网络管理和取证工具。例如,据观察,Volt Typhoon 攻击者在域控制器上使用 Magnet RAM Capture (MRC) 1.20 版。MRC 是一款免费的映像工具,可以捕获计算机的物理内存,Volt Typhoon 攻击者很可能使用它来分析内存数据,以获取敏感信息(例如凭证)和通常无法在磁盘上访问的传输中数据。

使用 VSS 卷影副本远程提取 ntds.dit

为了获得 NTDS.dit,观察到 Volt Typhoon:

- 使用具有域管理员权限的受损帐户 ,通过交互式 RDP 会话横向移动到域控制器;

- 执行 Windows 原生的 vssadmin命令创建卷影副本;

- 使用 Windows 管理规范控制台 (WMIC) 命令 执行 ntdsutil (一个 LOTL 实用程序),从卷影副本中复制 NTDS.dit 和 SYSTEM 注册表配置单元

- 窃取 NTDS.dit 和 SYSTEM 注册表配置单元以离线破解密码 。注意:卷影副本包含指定卷上所有文件和文件夹的副本。在 DC 上创建的每个卷影副本都包含其 NTDS.dit 和 SYSTEM 注册表配置单元,后者提供解密 NTDS.dit 文件的密钥。

探测行为

**微软观察到 Volt Typhoon 会发现系统信息,包括文件系统类型、驱动器名称、大小和可用空间、正在运行的进程以及开放网络。**他们还会尝试使用 PowerShell、Windows 管理规范命令行 (WMIC) 和 ping 命令来发现受感染网络上的其他系统。在少数情况下,威胁行为者会运行系统检查,以确定其是否在虚拟化环境中运行。

转储

除了操作系统和域凭据外,Volt Typhoon 还会转储本地 Web 浏览器应用程序中的信息。微软还观察到威胁行为者将收集到的数据暂存在受密码保护的档案中。

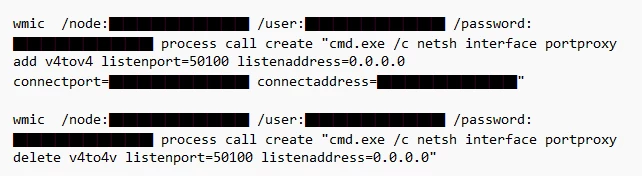

C2

在大多数情况下,Volt Typhoon 会像授权用户一样,使用有效凭证登录来访问受感染的系统。然而,在少数情况下,微软观察到 Volt Typhoon 的操作员会在受感染的系统上创建代理以方便访问。他们使用内置的 netsh portproxy 命令来实现这一点。

在极少数情况下,他们还使用开源工具 Impacket 和快速反向代理 (FRP) 的定制版本通过代理建立 C2 通道。

总结

Volt Typhoon的LOTL攻击艺术为我们展示了现代APT组织的演进方向:从”有形”到”无形”,从”对抗”到”融入”。

他们的成功不在于技术的复杂性,而在于战术的简约性——放弃自研恶意代码的”重装甲”,选择系统原生工具的”轻骑兵”;抛弃暴力对抗的”正面战场”,转向身份滥用的”游击战术”。这种以正合,以奇胜的思路,让传统基于特征检测的防御体系显得力不从心。

Volt Typhoon的成功公式可以概括为:LOTL技术 + 身份滥用 + 肉鸡隐匿 + 静默潜伏。他们证明了一个重要观点:在攻防博弈中,”无形”往往比”有形”更具威胁性。